Configuración de TACACS+ en VOSS (VSP 4000 y VSP 7000)

Introducción

Se tienen varios equipos VSP de Avaya (ahora Extreme Networks) en distintas versiones de VOSS (VSP Operating System Software) a los cuales hay que cambiar el método de autenticación de RADIUS a TACACS+ para el acceso por cli y por web. Para ello me baso en la información encontrada en:

How to configure TACACS+ in VSP

además de en los manuales correspondientes a los modelos de VSP concretos y su versión actual:

- VSP 4450

- VSP 4850

- VSP 4900

- VSP 7254

El rango de versiones VOSS que se tienen, va desde la 5.1.1.1 a la 8.7.0.1

Procedimiento

El primer paso es comprobar siempre que los servidores TACACS+ son alcanzables desde los equipos. Aunque el hecho de que no sean alcanzables por ping no significa que no estén operativos, sí que habría que asegurarse de que los servidores TACACS+ están operativos y tienen los perfiles creados para aceptar las peticiones de los VSP.

Podemos hacerlo de dos maneras, vía CLI o vía EDM (web, Enterprise Device Manager)

A partir de la versión 8.2 hay un cambio en el management de los equipos. Si se tiene un equipo en una versión inferior, cuya salida a internet pasa por otro VSP directamente conectado en versión 8.2 o superior, hay que meter una ruta estática a los servidores TACACS+ en el VSP (en versión inferior). Se explica en Caso especial al final del artículo.

vía CLI

Para versiones antiguas

tacacs server host 10.10.10.10. key <shared TACACS+>

tacacs server secondary-host 10.10.10.11 key <shared TACACS+>

tacacs protocol enable

tacacs authentication all (all/cli/web)

tacacs accounting enable cli

tacacs authorization enable

tacacs authorization level all

Para versiones nuevas

tacacs server host 10.10.10.10 key <shared TACACS+> source 192.168.1.10 source-ip-interface enable

tacacs server secondary-host 10.10.10.11 key <shared TACACS+> source 192.168.1.10 source-ip-interface enable

tacacs protocol enable

tacacs authentication all

tacacs accounting enable cli

tacacs authorization enable

tacacs authorization level all

En resumen, en las versiones nuevas hay que especificar una source-ip. Este parámetro, en principio opcional, es necesario realmente (o al menos en los equipos que he configurado) para que los servidores TACACS+ sean alcanzables.

vía EDM

Para versiones nuevas

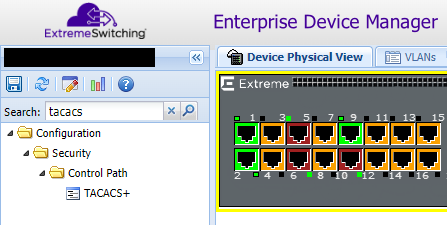

1. Buscar la sección de configuración de TACACS+

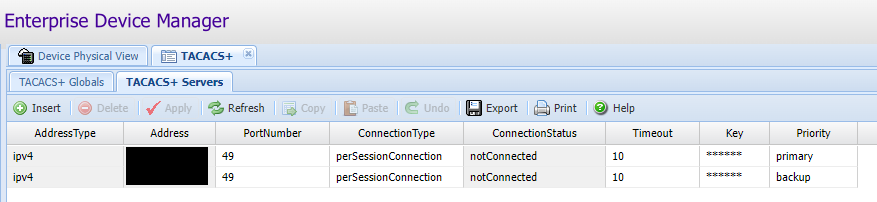

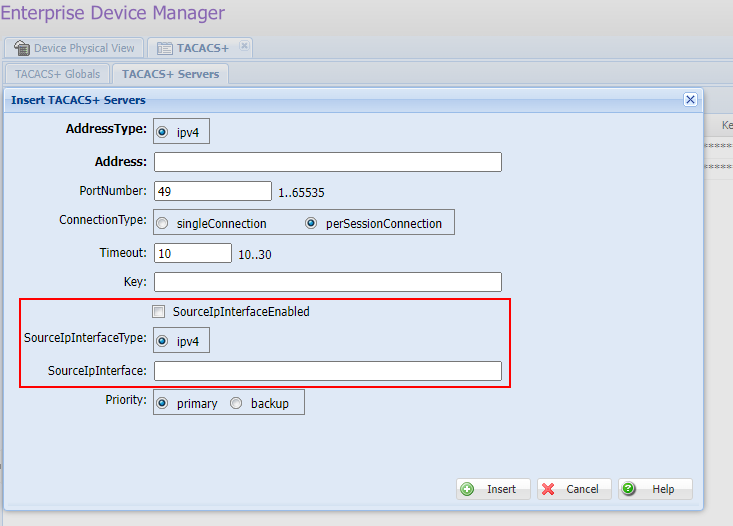

2. Clic en Insert dentro de la pestaña TACACS+ Servers para agregar los 2 servidores, el primario y el backup

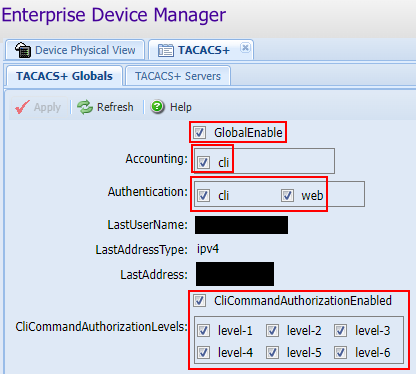

3. En la pestaña TACACS+ Globals, activar todas las opciones y todos los niveles de autorización.

Para versiones antiguas

El procedimiento es igual excepto que hay que agregar la source-ip en el momento de insertar los datos del servidor TACACS+, así como activar la casilla SourceIpInterfaceEnabled

Verificación

Para verificar que funciona TACACS+, reconectar la sesión por SSH. Se recomienda dejar una sesión web activa en caso de que haya que hacer algún cambio. Ver logs en Cisco ISE (o el servidor TACACS+ que se use) si se tiene acceso.

Notas

Al activar la autorización además de la autenticación, cada comando que se introduzca se enviará al servidor TACACS+ para que compruebe si el usuario que lo ejecutó tiene el nivel de autorización necesario para ello. Se puede desactivar la autorización y activar la autenticación para el nivel más alto si la autorización no es necesaria.